用途:CIサービス(例:CodeBuild)とCDサービス(CodeDeploy)を連携させるための利用。

パイプラインを作成する

2)パイライン名 :記載する。

3)既存のサービスロール :Pipeline用のIamRoleを作成済みなので、既存のサービスロールを選択する。

4)ロールのARN :作成済みのIamRoleを選択

5)次へを押す

6)ソースプロバイダ:今回は、GitHubを選択

7)GitHubに接続を押して、認証を行う。

8)確認を押す。

9)リポジトリ :対象のリポジトリを選択

10)ブランチ :対象のブランチを選択

11)検出オプションを変更する :GitHubウェブフック

12)次へを押す

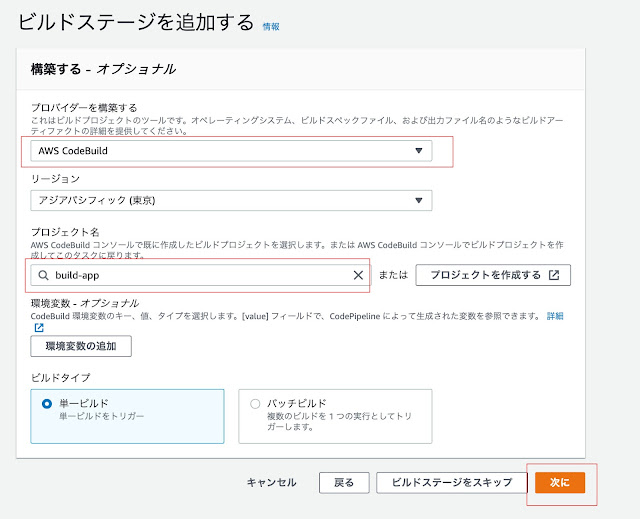

13)プロバイダーを構築する :AWS CodeBuildを選択

14)プロジェクト名 :CodeBuildを作成したプロジェクトを選択

15)次へを押す。

16)デプロイプロバイダー :Amazon ECS(ブルー/グリーン)を選択。

17)AWS CodeDeployアプリケーション名 :作成済みのアプリケーションを選択

18)AWS CodeDeployデプロイグループ :作成済みのデプロイグループを選択

19)Amazon ECS タスク定義 :BuildArtifactを選択

20)AWS CodeDeploy AppSpec ファイル :BuildArtifactを選択

21)次へを押す。

22)パイプラインを作成する。

0 件のコメント:

コメントを投稿