Nat-gatewayを使わずに、プライベートのEC2から外部通信する方法を記載します。

手順:

1)nat-gatwayの導入方法は、AWS公式に記載があるので参照

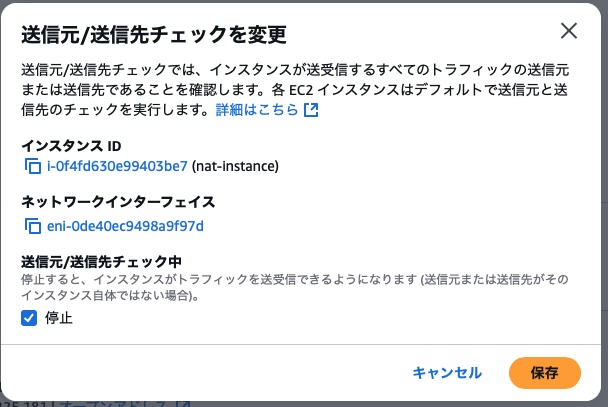

2)該当のインスタンスを選択 > アクション > ソース/宛先チェックを変更を選択

2)送信元/送信先チェックを無効にする

3)対象のプライベートサブネット(private instanceが所属しているサブネット)のルートテーブルを更新する

送信先 :0.0.0.0/0

ターゲット:インスタンス(nat-instanceのEC2を選択)

4)変更を保存

設定後の様子

(ターゲットの表示が0.0.0.0/0 | nat-instanceのインターフェースが表示されていることが確認できる)

5)private subnet用のEC2を作成する

6)SGの設定もわすれずに!

nat-instance側:

(private instanceからデータの制御用途として行う)

インバウンド ー>private インストタンスのサブネットのネットワークレンジを記載

アウトバウンドー>private インストタンスのサブネットのネットワークレンジを記載

private-instance側:

0 件のコメント:

コメントを投稿